En esta guía cubriremos cómo detectar y frenar casos de spam en planes de

Negocios, Servidores VPS, o Servidores Dedicados.

Si tu plan de hosting es convencional (es decir, ninguno de los mencionados arriba), nosotros monitoreamos los mismos con un sistema interno dado que no dispones de acceso root al equipo. De cualquier manera, puedes revisar los mails salientes de tus cuentas de correo con la herramienta

Monitorizar el Envío. Si notas algún correo que no haya sido enviado por ti u otro administrador, o bien recibes muchos rebotes de correos sospechosos, cambia inmediatamente las contraseñas de dicho correo --idealmente de todos los demás también-- y revisa tu equipo con un antivirus actualizado.

Paso 1: Ubicar los correos de spam

Existen varias formas de dar con un spammer o con correos de spam enviados desde tu servidor. Uno de los métodos más rápidos es buscar todos los correos enviados usando tu dominio; por ejemplo, si tu dominio es

dominio-ejemplo.com, puedes ejecutar los siguientes comandos en la consola de SSH (siendo root):

# Cambia esto según tu dominio

DOMAIN=dominio-ejemplo.com# Últimos asuntos de los correos enviados con ese dominio egrep "(dovecot_login:|dovecot_plain:|P=local).*$DOMAIN" /var/log/exim_mainlog | sed -r "s/.*(T=\".*\").*/\1/" | sort -n | uniq -c | sort -n | tail -n 300<br>

Si encuentras algún asunto de correo que no hayas enviado tu mismo, puedes emplear usar el comando exigrep para obtener la transacción completa de dicho correo. Por ejemplo:

# Modifica esto por el asunto. Es recomendable sólo colocar las primeras palabras o una frase que no tenga símbolos

ASUNTO="Asunto Aquí"# Puedes remover el comando tail para ver todas las coincidencias

exigrep "$ASUNTO" /var/log/exim_mainlog | tail -n 50

Si compruebas que estos correos no fueron enviados por ustedes y tampoco reconocen la IP remitente de éste correo, es posible que el correo haya sido hackeado y que estén usando el mismo para enviar spam sin su autorización.

Paso 2: Limpiar el correo afectado

El primer paso para frenar estos correos maliciosos es cambiar tu contraseña de correo. Puedes acceder al cPanel del usuario correspondiente para lograr esto.

Ingresa a tu cPanel empleando la dirección indicada abajo (reemplanzando "midominio.com" con la URL correcta de tu sitio).

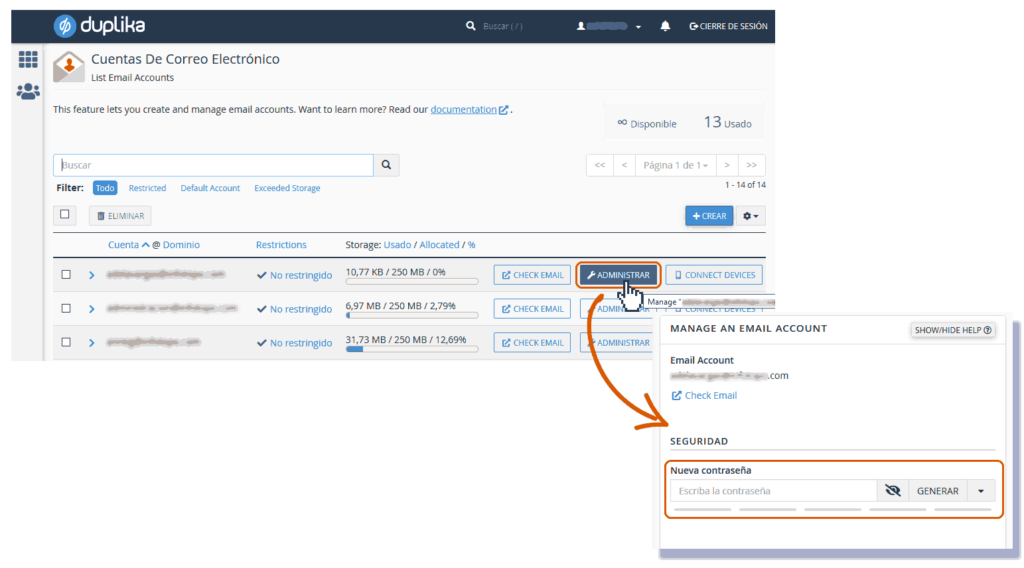

Dirígite entonces a la herramienta de administración de correos:

Tras ingresar, modifica la contraseña de la(s) casilla(s) así:

Si prefieres puedes emplear tu WHM, opción "Listar cuentas".

Es posible también loguearse al cPanel empleando las credenciales del usuario deseado y la contraseña de root; automáticamente ingresarás como root y luego cambiará a ese usuario. Por esto es importante que nunca repitas la clave de root para tus usuarios.

Recuerda enviar la contraseña nueva al usuario correspondiente si es que la casilla no es propia.

Tras estos pasos, es conveniente bloquear todas las IPs que se loguearon con esta cuenta (salvo las que reconozcas amigas). Un método rápido para hacer esto es bloquear todas las IPs para luego ir desbloqueando una a una las que pertenezcan al país desde donde se emplea la cuenta.

# Cambia esto según el correo afectado

MAIL=info@dominio-ejemplo.com# Setup de IPs (necesario para los siguientes)

LOCAL_IPS=$(ip address show | grep inet | awk '{print $2}' | sed -r "s/(.*)\/.*/\1/" | tr '\n' '|' | awk '{print substr($0, 1, length($0)-1)}')# IPs que se conectaron vía SMTP recientemente

egrep "(dovecot_login:|dovecot_plain:).*$MAIL" /var/log/exim_mainlog | awk '{print $7"\n"$8"\n"$9"\n$10"}' | egrep "\[([0-9]+\.[0-9]+\.[0-9]+\.[0-9]+|[0-9\:]+)\]" | less | egrep -v "$LOCAL_IPS" | cut -d\[ -f2 | cut -d\] -f1 | sort | uniq -c | sort -n# Bloqueo de todas las IPs que se conectaron recientemente (usando CSF)

egrep "(dovecot_login:|dovecot_plain:).*$MAIL" /var/log/exim_mainlog | awk '{print $7"\n"$8"\n"$9"\n$10"}' | egrep "\[([0-9]+\.[0-9]+\.[0-9]+\.[0-9]+|[0-9\:]+)\]" | less | egrep -v "$LOCAL_IPS" | cut -d\[ -f2 | cut -d\] -f1 | sort | uniq | xargs -iIP csf -d IP "Spam $(date +%F)"# Desbloqueo de países Argentina, México y España

for ip in $(grep "Spam $(date +%F)" /etc/csf/csf.deny | cut -d" " -f1); do echo -n "$ip "; geoiplookup $ip; done | egrep "AR|ES|MX" | cut -d" " -f1 | xargs -iIP csf -dr IP

Habiendo hecho esto, seguramente nadie más podrá enviar spam con tu dominio, pero ten cuidado antes de configurar la contraseña nueva porque es posible que el equipo donde estaba configurado este correo haya sido infectado, habiéndose obtenido la contraseña desde ahí.

Antes de continuar usando tu equipo, analízalo con un antivirus y antimalware. Algunas opciones recomendadas para seguridad son

Avast Antivirus, Malwarebytes y SpywareBlaster.

Paso 3: Limpiar la cola de envíos pendientes

Dependiendo de la magnitud del caso, es posible que tu servidor todavía tenga correos pendientes en la cola de espera. Puedes borrarlos desde la consola empleando, según tu necesidad, los siguientes comandos:

# Borrar los e-mails con un remitente específico

exiqgrep -f info@dominio-ejemplo.com | awk {'print $3'} | xargs -Mrm# Vaciar toda la cola de espera

exiqgrep -i | xargs exim -Mrm

Ten en cuenta que el segundo comando borrará todos los correos y no únicamente los que sean spam, mientras que el primer comando sólo borrará los que coincidan con el usuario especificado.

Muchos spammers utilizan métodos para cambiar el remitente, por lo que posiblemente termines usando el segundo de manera forzada.

Si prefieres tener un control más avanzado sobre los correos que eliminas, te recomendamos revisar el plugin gratuito

ConfigServer Mail Queues (primero revisa tu WHM porque es posible que ya lo tengas instalado).

Paso 4: Revisar si tu equipo fue bloqueado o se bajó su reputación

Un RBL es, en pocas palabras, un sistema de lista negra que se dedica a marcar IPs como maliciosas o fuentes de spam. Si tu IP está en alguna de estas listas es posible que te reboten todos --o una gran mayoría-- de los correos que intentes enviar, incluso luego de haber limpiado tu servidor.

Te recomendamos los siguientes sitios para revisar si tu IP se encuentra bloqueada en alguno de los más comunes:

Para cada caso en donde tu IP aparezca listado, tendrás que completar un formulario de deslistado explicando los cambios que hiciste para liberar tu IP de este problema.

Además de estos servicios, también existen servicios de Reputación IP que otorgan un puntaje de acuerdo a qué tan seguros están de que tu servidor no envía spam. Los más comúnes y populares son:

En la mayoría de estos casos deberás esperar de 2 a 7 días para que se actualice la reputación de tu servidor si la misma ha disminuído o fue marcado como "Poor" (calidad pobre). En algunos casos, puedes contactarlos para que te asistan o aceleren tu caso, pero no siempre obtendrás respuesta.

Comentarios

0 comentarios

Inicie sesión para dejar un comentario.